Kötü amaçlı yazılımları gizlemek için araçlar olarak kötüye kullanılan Ethereum Smart sözleşmeleri ilk önce Coinpedia Fintech News’de ortaya çıktı

Kripto uygulamalarının ve DEFI projelerinin omurgası olan Ethereum, giderek siber saldırılar için bir araç olarak kullanılıyor.

Araştırmacılar Tersine dönme Ethereum akıllı sözleşmelerinin içinde kötü niyetli komutları saklayan iki NPM paketi buldu ve yazılım tedarik zinciri saldırılarında yeni bir bükülme işaret etti.

Bunun nasıl gerçekleştirildiğini öğrenmek için okumaya devam edin.

Gizli malwares ile basit paketler

İki paket, Colortoolsv2 ve Mimelib2, zararsız araçlara benziyordu, ancak gizlice indirici kötü amaçlı yazılımlarını çektiler. Bu paketler, NPM ve GitHub’a yayılan daha geniş, sofistike bir kampanyanın bir parçasıdır.

Temmuz ayında RL, kötü amaçlı yazılım sunmak için blockchain kullanarak colortoolsv2’yi keşfetti. Hızlı bir şekilde kaldırıldı, ancak Mimelib2 adı verilen neredeyse aynı değil, kısa süre sonra aynı kötü amaçlı kodla ortaya çıktı.

Her iki NPM paketi minimaldir ve sadece kötü amaçlı yazılım taşırken, GitHub depoları cilalı ve geliştiricileri kandırmak için güvenilir görünmek için yapılmıştır.

Akıllı sözleşmeleri gizli bir araç olarak kullanmak

Bu kampanyayı öne çıkaran şey, saldırganların kötü niyetli URL’leri gizlemek için Ethereum akıllı sözleşmeleri nasıl kullandıklarıdır.

Colortoolsv2, yalnızca iki dosyaya sahip temel bir NPM paketi gibi görünüyordu. Gizli Inside, bir komut ve kontrol sunucusundan ek kötü amaçlı yazılım indiren bir komut dosyası vardı. Genellikle, kötü amaçlı yazılım kampanyaları URL’leri kodlarına dahil eder, bu da onları algılamayı kolaylaştırır.

Bu durumda, URL’ler Ethereum akıllı sözleşmelerinin içinde saklandı ve saldırıyı izlemeyi ve kapatmayı çok zorlaştırdı.

“Bu daha önce görmediğimiz bir şey ve açık kaynak depolarını ve geliştiricileri trolleyen kötü niyetli aktörler tarafından tespit kaçış stratejilerinin hızlı evrimini vurguluyor”Dedi araştırmacılar.

Bilgisayar korsanları daha yaratıcı oluyor

Bu saldırı, bilgisayar korsanlarının kötü amaçlı yazılım sunmanın yeni yollarını buldukları büyüyen bir trendin bir parçasıdır. 2023’te, bazı Python paketleri Github Gists’in içinde kötü amaçlı URL’leri sakladı ve 2022’de, Google Drive ve OneDrive gibi güvenilir platformların arkasında kötü amaçlı yazılım bağlantıları sakladı.

Github nasıl tuzak olarak kullanıldı

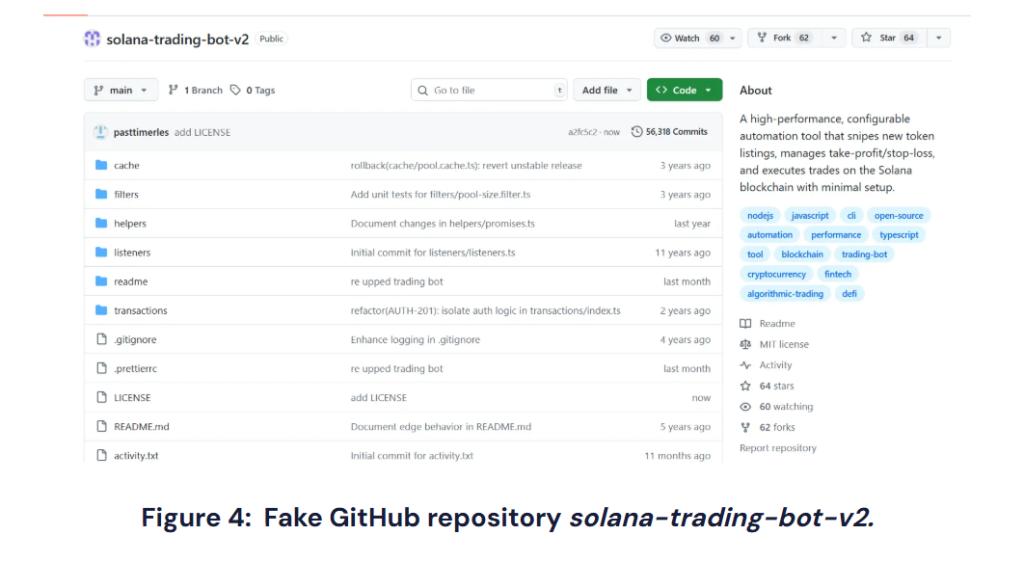

Saldırganlar ayrıca kampanyalarını daha ikna edici hale getirmek için sahte Github depoları inşa ettiler.

Saldırganlar, colortoolsv2 paketine bağlı sahte depolar kurdu ve kripto ticaret botları olarak poz verdi. Bu projeler binlerce taahhüt, aktif katkıda bulunan ve bol miktarda yıldızla ikna edici görünüyordu.

Ancak etkinlik ve popülerlik, geliştiricileri zehirli kodu indirmek için kandırmak için taklit edildi.

Bu kampanya Solana ticareti-Bot-V2 ile durmadı. Ethereum-Mev-Bot-V2, Arbitrage-Bot ve hiperliquid ticareti gibi diğer depolar da daha az ikna edici olsa da sahte taahhütler ve aktivite gösterdi.

Geçen yıl, saldırganların ultralitik PYPI kripto madencisi ve Nisan 2025 yerel kripto araçlarında kötü amaçlı yazılım denemesi de dahil olmak üzere açık kaynaklı depolara kötü amaçlı kod diktiği 23 kampanyalar gördü.

Geliştiriciler için bu, açık kaynaklı kütüphaneleri dikkatlice incelemek için bir hatırlatmadır. Yıldızlar, indirmeler ve etkinlikler güveni garanti etmez. Hem kod hem de bakımcıların entegrasyondan önce kapsamlı bir şekilde gözden geçirilmesi gerekir.

Kaynak : CoinPedia